- Почему Шифрование Приватного Ключа — Ваш Щит от Хакеров

- Топ-5 Методов Шифрования Приватных Ключей

- Пошаговая Инструкция: Шифрование Ключа с Помощью AES-256

- Критические Правила Безопасности

- Часто Задаваемые Вопросы (FAQ)

- Можно ли взломать AES-256 шифрование?

- Что надежнее: аппаратный кошелек или шифрование файла?

- Как восстановить доступ при утере пароля от зашифрованного ключа?

- Достаточно ли пароля из 8 символов?

- Можно ли шифровать ключ на смартфоне?

- Заключение: Шифрование ≠ Неуязвимость

Почему Шифрование Приватного Ключа — Ваш Щит от Хакеров

Приватный ключ — цифровой эквивалент ключа от сейфа с вашими криптоактивами. Его компрометация означает полную потерю средств. В 2023 году ущерб от краж криптовалют превысил $4 млрд, и 80% инцидентов произошли из-за слабой защиты ключей. Шифрование преобразует ваш ключ в нечитаемый формат, который невозможно расшифровать без пароля. Это создает критический барьер даже при физическом доступе злоумышленника к носителю.

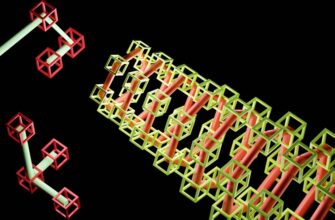

Топ-5 Методов Шифрования Приватных Ключей

- AES-256 (Advanced Encryption Standard) — военный стандарт шифрования с ключом длиной 256 бит. Требует 2²⁵⁶ операций для взлома (практически невозможно).

- PBKDF2 — функция преобразования пароля в ключ шифрования с тысячами итераций, замедляющая брутфорс-атаки.

- Аппаратные кошельки (Ledger/Trezor) — хранят ключи в защищенном чипе, никогда не экспортируя их в открытом виде.

- Шифрование на уровне ОС — BitLocker (Windows) или FileVault (macOS) для полного дискового шифрования.

- OpenSSL в терминале — ручное шифрование через команды типа:

openssl enc -aes-256-cbc -salt -in key.txt -out key.enc.

Пошаговая Инструкция: Шифрование Ключа с Помощью AES-256

- Установите надежный менеджер паролей (KeePass, 1Password).

- Сгенерируйте приватный ключ через проверенный кошелек (MetaMask, Exodus).

- Экспортируйте ключ в текстовый файл (например,

private_key.txt). - Используйте VeraCrypt для создания зашифрованного контейнера:

- Запустите «Create Volume» → «Encrypt a file container»

- Выберите AES + SHA-512 алгоритмы

- Установите пароль длиной 12+ символов (цифры, спецсимволы, регистры)

- Переместите файл ключа в контейнер и удалите исходник с использованием утилит типа Eraser.

Критические Правила Безопасности

- ❌ Никогда не храните ключ в облаке (Google Drive, iCloud) без шифрования.

- ✅ Используйте мультисиг (multi-signature) для транзакций, требующих подтверждения с 2+ устройств.

- 🔒 Регулярно обновляйте ПО кошельков и ОС для закрытия уязвимостей.

- 💡 Создайте физическую резервную копию на бумажном носителе, хранящуюся в сейфе. Ламинируйте QR-код для защиты от влаги.

Часто Задаваемые Вопросы (FAQ)

Можно ли взломать AES-256 шифрование?

Теоретически — да, практически — нет. Для перебора всех комбинаций AES-256 даже квантовому компьютеру потребуются миллиарды лет. Главная угроза — слабые пароли или фишинг.

Что надежнее: аппаратный кошелек или шифрование файла?

Аппаратный кошелек предпочтительнее. Он изолирует ключ в защищенной среде (SE-чип), тогда как шифрование файла уязвимо при компрометации ОС.

Как восстановить доступ при утере пароля от зашифрованного ключа?

Невозможно. Пароль — единственный ключ к данным. Храните его в менеджере паролей и распечатайте копию для сейфа.

Достаточно ли пароля из 8 символов?

Нет! Минимум 12 символов с комбинацией A-Z, a-z, 0-9, !@#. Пароль «Password123» взламывается за 17 секунд.

Можно ли шифровать ключ на смартфоне?

Да, через приложения типа OpenKeychain (Android) или Secure Enclave (iOS). Но ПК с антивирусом безопаснее из-за риска мобильного вредоносного ПО.

Заключение: Шифрование ≠ Неуязвимость

Шифрование приватного ключа снижает риски на 90%, но не заменяет комплексную защиту. Всегда включайте двухфакторную аутентификацию, используйте отдельные устройства для транзакций и регулярно проверяйте журналы доступа. Помните: в мире криптографии паранойя — ваша суперсила.